Operator wdrażający dyrektywę UE w sprawie bezpieczeństwa sieci i informacji musi się zmierzyć z wieloma wyzwaniami.

Od kilku lat pojęcie cyberbezpieczeństwa pojawia się w bardzo wielu wątkach, najczęściej w kontekście zagrożenia związanego z zasobami Internetu czy też innymi dużymi systemami informatycznymi. Jednak nie zawsze rozumienie jego znaczenia jest właściwe, warto przytoczyć definicję: cyberbezpieczeństwo to odporność systemów informacyjnych na wszelkie działania naruszające poufność, integralność, dostępność i autentyczność przetwarzanych danych lub związanych z nimi usług oferowanych przez te systemy. Taką definicję przyjmiemy dla dalszych rozważań.

Cyberbezpieczeństwo w strefie publicznej skupia się głównie na informacji (IT). Poufność danych, własność intelektualna różnych materiałów elektronicznych, autentyczność treści i ich spójność są głównymi przedmiotami ochrony przed cyberatakami. Sytuacja jest nieco odmienna w systemach przemysłowych, gdzie ważniejsze są operacje, funkcjonalność systemów i to one są zagrożone. Oczywiście informacja i dane są uzupełnieniem operacji i w ten sposób ich bezpieczeństwo jest również ważne.

Fot. stock.adobe / Tomasz Warszewski

Transport kolejowy to przemieszczające się pociągi o olbrzymich tonażach, których ruch musi być sterowany w celu niedopuszczenia do kolizji i zapewnienia bezpieczeństwa procesu. Funkcję tę realizują systemy sterowania ruchem kolejowym – systemy srk. Ważne jest, aby mogły realizować te zadania bez zakłóceń. Sieć kolejowa ma charakter liniowy, jest rozproszona na terenie całego kraju. Fizyczna, bezpośrednia ochrona takiej struktury jest praktycznie niemożliwa. Jednocześnie sprawą bezsporną jest jej strategiczny charakter na poziomie krajowym i potrzeba ochrony przed zakłóceniami, które mogłyby być spowodowane cyberatakami. Podchodząc do analizy cyberbezpieczeństwa systemów skr, należy zauważyć, że przechodzą one aktualnie silną metamorfozę związaną ze znacznym zwiększeniem udziału rozwiązań wykorzystujących technikę komputerową. Przejawem tego procesu jest wyposażanie głównych linii w komputerowe systemy srk warstwy podstawowej, jak również instalowanie Europejskiego Systemu Zarządzania Ruchem Kolejowym (ang. European Rail Traffic Management System – ERTMS) w ramach realizacji zadania zapewnienia interoperacyjności systemu kolei na obszarze Unii Europejskiej. ERTMS/ETCS (ETCS – European Train Control System, Europejski System Sterowania Pociągiem) to system należący do klasy systemów automatycznego sterowania pociągiem ASP (ang. Automatic Train Control – ATC), który realizowany jest z zastosowaniem techniki komputerowej i rozwiązań informatycznych.

Architektura komputerowych systemów srk

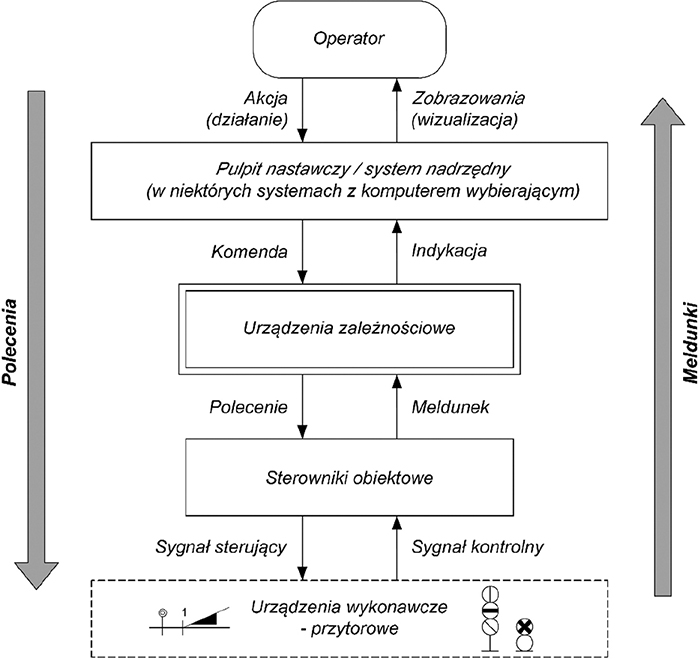

Systemy srk wykonane w technice komputerowej nie różnią się pod względem struktury i realizowanych funkcji od rozwiązań w innych technologiach. Schemat pokazujący architekturę systemu srk przedstawiony na rys. 1 ma charakter uniwersalny [1].

Rys. 1. Architektura systemu srk [1]

Kluczowym elementem z puntu widzenia bezpieczeństwa są w tej strukturze urządzenia zależnościowe, realizujące funkcje zabezpieczenia ruchu w zakresie uzależnienia wykonania poleceń nastawczych od spełniania warunków ich realizacji [1]. W ujęciu mniej formalnym są to urządzenia, które zbierają informacje o stanie urządzeń przy- torowych w postaci meldunków i otrzymują polecenia z pulpitu nastawczego od dyżurnego ruchu (operatora). Polecenia są przetwarzane na sterowania dla odpowiednich urządzeń wykonawczych i następuje sprawdzenie warunków zachowania bezpieczeństwa ruchu. W przypadku ich spełnienia sterowania wysyłane są do urządzeń przytorowych, takich jak sygnalizatory i napędy zwrotnicowe, które bezpośrednio oddziałują na ruch pociągów.

Wspomniany pulpit nastawczy (epn) stanowi zespół urządzeń srk składający się z: komputerów, monitorów, urządzeń wskazujących (mysz, klawiatura, digitajzer), realizujący funkcje: zobrazowania sytuacji ruchowej i stanu urządzeń srk, wprowadzania poleceń nastawczych (mających znaczenie dla bezpieczeństwa) i pozostałych poleceń.

Pulpit nastawczy jest interfejsem dyżurnego ruchu – osoby odpowiedzialnej za bezpieczeństwo ruchu kolejowego na określonym obszarze – i w tym zakresie jest wspierany przez system srk.

Zobrazowanie sytuacji ruchowej to graficzne przedstawienie stanu urządzeń przytorowych i położenia pociągów na układzie torowym. Jest tworzone na podstawie meldunków przesyłanych przez urządzenia zależnościowe, które uzupełniane są dodatkowymi informacjami, np. o rozkładzie jazdy, otrzymywanymi z systemów nadrzędnych. Na podstawie zobrazowania dyżurny ruchu podejmuje decyzje o wydawaniu poleceń do systemu srk, a szczególnie wydawaniu zezwoleń na jazdę dla poszczególnych pociągów. Są to decyzje wpływające na bezpieczeństwo ruchu.

Urządzenia zależnościowe przesyłają sterowania do realizacji, kierując je do sterowników obiektowych – układów pośredniczących między urządzeniami zależnościowymi a urządzeniami wykonawczymi. Zadaniem sterownika obiektowego jest przekazanie sterowania przez wygenerowanie odpowiednich sygnałów wymaganych przez urządzenie wykonawcze (np. podanie odpowiedniego napięcia w obwodzie żarówki komory światła zielonego). Sterownik obiektowy jednocześnie odczytuje sygnały pochodzące od urządzenia przytorowego i przetwarza je do postaci meldunków przesyłanych zwrotnie do urządzeń zależnościowych.

Dodatkowym elementem przedstawionej architektury systemu srk jest wspomniany system ERTMS/ETCS [2], którego głównym zadaniem jest dostarczenie poleceń wydawanych przez dyżurnego ruchu, związanych z zezwoleniem na jazdę bezpośrednio do urządzeń pokładowych pociągu. Urządzenia te wspierają maszynistę w bezpiecznym prowadzeniu pociągu. Funkcja ta jest realizowana przez ciągły nadzór prędkości pociągu i porównywanie jej z obowiązującymi ograniczeniami prędkości. Gdy maszynista nie przestrzega ograniczeń, system ERTMS/ETCS automatycznie uruchamia hamowanie pociągu. Transmisja poleceń związanych z zezwoleniem na jazdę w określonych konfiguracjach systemu (np. drugi poziom zastosowania [2]) realizowana jest z wykorzystaniem cyfrowej sieci bezprzewodowej, a urządzenia pokładowe to przemysłowe komputery z odpowiednimi rozszerzeniami, na których uruchamiane jest specjalistyczne oprogramowanie.

Reasumując, architektura srk stanowi złożony system informatyczny składający się z wielu węzłów połączonych siecią komputerową. Taka konstrukcja to książkowy przykład struktury mogącej stać się celem cyberataków.

Zobacz:

- Akustyka w pobliżu linii kolejowej

- Metodyka BIM dla infrastruktury kolejowej

- Nasypy kolejowe – odkształcenia i modernizacja

- Urządzenia i przejazdy kolejowe – zmiana rozporządzenia

Cyberataki

Przez dłuższy czas wiele dyskusji na temat cyberbezpieczeństwa systemów srk sprowadzało się do konkluzji stwierdzającej, że są to systemy zamknięte o wyspecjalizowanej architekturze i jest mało prawdopodobne, aby stały się przedmiotem ataków [3]. Jest w tym sporo prawdy, jednak stosowane rozwiązania informatyczne są coraz bardziej standardowe (np. normą jest stosowanie systemu Windows jako oprogramowania dla pulpitów nastawczych), a to otwiera wiele możliwości. Kolejnym czynnikiem zwiększającym ryzyko cyberataku jest łączenie systemów sterowania z innymi sieciami komputerowymi w celu automatycznej wymiany danych, np. systemy sterowania pobierają rozkłady jazdy. Natomiast najczęściej udostępnianymi danymi są opisy rzeczywistych zdarzeń ruchowych rejestrowanych w urządzeniach. Wymiana tych danych ma charakter ciągły, tak więc odpowiednie połączenia muszą być otwarte cały czas. Jeszcze większe niebezpieczeństwo wiąże się z rozwiązaniami pozwalającymi na zdalny dostęp przez serwisantów. Są to połączenia, które mogą być wykonywane do kluczowych elementów systemu, pozwalające na przegląd bardzo dokładnych danych diagnostycznych i możliwość modyfikacji konfiguracji urządzeń. Analizę można jeszcze pogłębić, jednak najważniejsze jest, aby mieć świadomość, że prawdopodobieństwo ataku nie jest takie małe. Ważnym działaniem pozwalającym na kontrolowanie tego zagrożenia jest świadome podejście do zagadnienia polegające na dokładnej znajomości systemu sterowania i zidentyfikowaniu słabych stron systemu, np. łatwo dostępnych połączeń z urządzeniami zależnościowymi czy też urządzeniami wykonawczymi (sygnalizatorami, napędami zwrotnicowymi). Ciekawą propozycję systemowego podejścia do analizy cyberryzyka dla systemów kolejowych przedstawiono w raporcie końcowym projektu CYRail [7], poruszającym takie zagadnienia, jak metodyka oceny bezpieczeństwa, system wczesnej identyfikacji intruza, mechanizmy odporności systemu kolejowego na cyberataki.

Cyberprzestępcy

Wiele miejsca w publikacjach poświęca się rozwiązaniom technicznym, które mają zabezpieczać przed cyberatakami. Wiadomo też, że stopień zabezpieczeń należy odpowiednio dobierać w zależności od znaczenia i wartości chronionych zasobów, natomiast rzadko identyfikuje się potencjalnych atakujących chronione zasoby. Za autorem [3] należy tu wskazać: pracowników wewnętrznych organizacji, operatorów systemów sterowania, przestępczość zorganizowaną, włamywaczy komputerowych działających dla idei, agencje wywiadowcze, podmioty wojskowe.

Warto zwrócić uwagę na trzy pierwsze pozycje z listy. Pracownicy wewnętrzni – osoby, które mają dostęp do sieci komputerowej organizacji i pewien stopień zaufania. Ich uprawnienia nie są zbyt szerokie, mają dostęp do wybranych zasobów sieci. Osoby takie bywają dobrze usytuowane w strukturze organizacji, aby pozyskiwać w sposób nieuprawniony dostęp do innych części sieci, stosując techniki inżynierii społecznej. Celem takich osób są informacje dotyczące kontraktów, wewnętrznych zasad funkcjonowania, harmonogramów itp. Wiedza tych osób na temat srk i cyberbezpieczeństwa nie jest zbyt głęboka. Ich bezpośrednie działania nie będą przynosić zagrożenia bezpieczeństwa czy też szkód materialnych.

Operatorzy systemów sterowania są to osoby, które mają dostęp do systemów srk i jednocześnie odpowiednio wyższy poziom zaufania zatrudniającej ich organizacji. Osoby te można scharakteryzować podobnie jak pracowników wewnętrznych, posiadają one jednak większą wiedzę na temat cyberbezpieczeństwa i znają system sterowania. Mogą podejmować próby modyfikacji konfiguracji systemu sterowania. Najczęstszą motywacją takiego działania jest chęć odwetu za realne lub urojone krzywdy.

Przestępczość zorganizowana jest odpowiedzialna za ogromną większość spamu, złośliwego oprogramowania dostarczanego różnymi sposobami do sieci komputerowej organizacji. Organizacje przestępcze płacą profesjonalnym programistom za tworzenie takich środków ataku, aby ich rozwiązania cały czas wyprzedzały rozwiązania zwalczające złośliwe oprogramowanie, takie jak programy antywirusowe czy ściany ogniowe. Przestępczość zorganizowana posiada finanse oraz zdolności do rozprzestrzeniania swoich środków ataku. Jej celem jest zarażenie jak największej liczby komputerów. Z zarażonych komputerów pozyskiwane są dane, które mogą przynieść korzyść przestępcom. Szkodliwość złośliwego oprogramowania tego typu nie ma dużego wpływu na systemy sterowania. Jednak zdarzały się przypadki, gdzie takie ataki powodowały wyłączenie się systemu sterowania. Negatywne skutki tych ataków najczęściej się sprowadzają do kosztownego procesu oczyszczenia zakażonych komputerów ze złośliwego oprogramowania. Wyjątkiem są ataki oprogramowaniem typu ransomeware. Oprogramowanie takie może unieruchamiać komputery przez szyfrowanie plików. Pliki najczęściej mogą być w całości odzyskane po zapłaceniu okupu.

Wymienione profile pojawiały się w realnych scenariuszach przypadków cyberataków na systemy kolejowe [4].

Cyberbezpieczeństwo. Rozwiązania techniczne

Powstaje pytanie, w jaki sposób można dbać o cyberbezpieczeństwo wobec zagrożeń określonych w poprzednich punktach? W znacznym stopniu zabezpieczeniem są następujące rozwiązania [3, 4, 5]:

- ściana ogniowa (ang. firewall),

- segmentacja struktury sieci,

- pasywne ciągłe monitorowanie ruchu sieciowego w celu detekcji zagrożeń,

- bramy jednokierunkowe (zwane również diodami),

- zabezpieczenia wielopoziomowe (ang. defence-in-depth),

- nowoczesne rozwiązania sieci komputerowych MPLS-TP,

- stosowanie kluczy kryptograficznych doszyfrowania, identyfikacji i kontroli spójności,

- oprogramowanie antywirusowe.

Oczywiście nie ma tutaj miejsca, aby opisać je wszystkie. Bliżej zostaną przedstawione bramy jednokierunkowe, które się stosuje w połączeniu z segmentacją systemu sterowania i systemów współpracujących.

Systemy ciągłego monitorowania

W celu skutecznej ochrony sieci niezbędna jest wiedza o jej strukturze, którą tworzą m.in. urządzenia, protokoły i połączenia sieciowe. Wykorzystanie systemów ciągłego monitorowania zapewnia pełną informację o sieci weryfikowaną na bieżąco oraz informacje o wykrytych zagrożeniach. Istotną rolę odgrywa system wykrywania zagrożeń (IDS), dedykowany dla sieci transmisyjnych infrastruktury torowej poprawnie obsługujący protokoły specyficzne dla tych zastosowań. Rozwiązanie to wykorzystuje techniki głębokiej analizy pakietów (DPI) w celu identyfikacji i weryfikacji przesyłanych telegramów. Systemy ciągłego monitorowania są rozwiązaniami pasywnymi i działają w sposób nieinwazyjny, ponieważ analizują kopię transmitowanych danych. W celu zapewnienia jednokierunkowego kopiowania ruchu sieciowego do systemów ciągłego monitorowania można zastosować diody transmisji danych.

Bramy jednokierunkowe transmisji danych

Jednokierunkowa brama transmisji danych [3, 6] (dalej zw. bramą jednokierunkową) może w znaczący sposób podnieść bezpieczeństwo krytycznych struktur infrastrukturalnych, do których należy zaliczyć systemy kierowania i sterowania ruchem kolejowym. Jest to rozwiązanie, które może być zamiennikiem dla ścian ogniowych (ang. firewall), mogących w świetle przytoczonych wcześniej faktów okazać się zabezpieczeniem niewystarczającym. Bramy jednokierunkowe łączą sieci o bardzo zróżnicowanych poziomach znaczenia dla bezpieczeństwa, najczęściej łącząc systemy krytyczne ze względu na bezpieczeństwo z sieciami komputerowymi organizacji – np. zarządcy infrastruktury – połączonymi z sieciami zewnętrznymi, w tym z Internetem. Rozważając dalej, przyjmijmy rozróżnienie następujących segmentów sieci komputerowej: Internet, segment DMZ, segment biur tworzących sieć korporacyjną i segment sterowania.

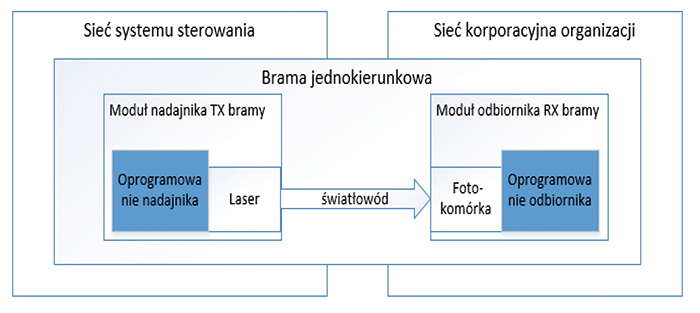

Rys. 2. Struktura bramy jednokierunkowej (opracowanie własne)

Sprzęt wchodzący w skład jednokierunkowej bramy składa się z dwóch modułów połączonych przez światłowód – modułu nadawczego i modułu odbiorczego. Moduł nadawczy składa się z nadajnika optycznego – lasera – i nie jest wyposażony w żadne urządzenie odbiorcze. Moduł odbiorczy jest wyposażony w odbiornik optyczny – fotokomórkę – i nie jest wyposażony w żadne urządzenie nadawcze. Rozdzielenie sprzętowe nadawania i odbierania jest celowe i ma gwarantować jednokierunkowość przepływu danych. Najczęstszym zastosowaniem bram jednokierunkowych jest zapewnienie pewności przesyłania danych tylko na zewnątrz sieci systemu sterowania do ogólnej sieci organizacji. Żadne informacje nie są przesyłane z segmentu sieci biurowej do segmentu sieci sterowania i nie ma fizycznej możliwości zrealizowania takiej transmisji. Jest to wystarczające zabezpieczenie, aby żaden atak nie mógł być przeprowadzony do sieci sterowania ani żaden zdalny dostęp nie mógł być do niej zrealizowany. Nie jest możliwe również zdalne uruchomienie jakiegokolwiek złośliwego oprogramowania, które wcześniej mogło być manualnie umieszczone w sieci systemu sterowania.

Schematyczna struktura bramy jednokierunkowej przedstawiona jest na rys. 2. Brama jednokierunkowa składa się z:

- oprogramowania modułu nadawczego,

- sprzętowego nadajnika modułu nadawczego (lasera),

- sprzętowego odbiornika modułu odbiorczego (fotokomórki),

- oprogramowania modułu odbiorczego,

- światłowodu – fizycznego połączenia.

Dla dobrego zrozumienia różnicy między klasycznym połączeniem a bramą jednokierunkową należy podkreślić następującą właściwość tej ostatniej. Żadna transmisja danych nie jest możliwa z sieci korporacyjnej do sieci sterowania. Pakiety sieciowe, które trafiają do nadajnika bramy, nie są przesyłane do odbiornika. Przez łącze światłowodowe transmitowane są tylko dane stanowiące zawartość pakietów. W odbiorniku bramy tworzone są pakiety należące do segmentu sieci biurowej. Inaczej mówiąc, żaden ruch sieciowy z sieci sterowania nie może być przekierowany do sieci korporacyjnej i dalej do Internetu. Niestety taka sytuacja może wystąpić w ruterze. Ponadto zaatakowany ruter może zostać przekonfigurowany zgodnie z intencjami cyberprzestępców. Takie działania są fizycznie niemożliwe w przypadku bramy jednokierunkowej.

Cyberbezpieczeństwo na kolei. Aspekty formalne

W 2018 r. uchwalono ustawę o krajowym systemie cyberbezpieczeństwa implementującą dyrektywę Parlamentu Europejskiego i Rady (UE) 2016/1148, tzw. dyrektywę NIS[8], która oprócz innych aspektów definiuje krajowe usługi kluczowe. Do tych zasobów zaliczona zostaje infrastruktura kolejowa, natomiast jej zarządca został uznany za operatora usługi kluczowej. Opublikowany w listopadzie 2020 r. raport Europejskiej Agencji ds. Cyberbezpieczeństwa [4] poświęca osobny rozdział analizie systemu ERTMS. Przeprowadzona analiza ma charakter całościowy, dotyczy wszystkich elementów wdrażania środków cyberbezpieczeństwa i roli zarządcy infrastruktury kolejowej. We wnioskach stwierdza, że operator wdrażający dyrektywę w sprawie bezpieczeństwa sieci i informacji musi się zmierzyć z następującymi wyzwaniami:

- ogólna niska świadomość w zakresie bezpieczeństwa cyfrowego i cybernetycznego w sektorze kolejowym, połączona z konfliktami między nastawieniem na bezpieczeństwo i ochroną;

- specyficzne cechy infrastruktury kolejowej i środowiska OT (ang. Operational Technology) – zależność od łańcucha dostaw, rozpiętość geograficzna infrastruktury kolejowej, istniejące systemy;

- rosnąca w sektorze transportu potrzeba znalezienia równowagi między bezpieczeństwem cybernetycznym, konkurencyjnością i wydajnością operacyjną, w połączeniu z trwającą transformacją cyfrową kolei, oraz

- złożoność i brak harmonizacji przepisów dotyczących bezpieczeństwa cybernetycznego, które muszą być w pełni zrozumiałe, aby mogły być stosowane w praktyce.

Przedstawione zagadnienia wskazują na konieczność ujęcia systemowego angażującego całe przedsiębiorstwo w organizację systemu zarządzania bezpieczeństwem u zarządcy infrastruktury kolejowej, gdzie system sterowania ruchem kolejowym jest istotnym elementem.

Literatura

- Wontorski, A. Kochan, Komputerowe systemy kierowania i sterowania ruchem kolejowym, część 1 „Funkcje, elementy i układy”, Oficyna Wydawnicza Politechniki Warszawskiej, 2020.

- Unisig, SUBSET-026. System Requirements Specification. v. 3.6.0.

- Ginter, SCADA Security, What’s broken and how to fix it.,Abterra Calgary 2016.

- Europejska Agencja ds. Cyberbezpieczeństwa, Railway cybersecurity. Security measures in the Railway TransportSector, listopad 2020.

- Bednarczyk, Bezpieczna sieć transmisyjna w systemach kolejowych strażnikiem ciągłości procesu, materiały firmy Tekniska Polska.

- Kochan, E. Koper, Cyberbezpieczństwo systemów kierowania i sterowania ruchem kolejowym, „Technika Transportu Szynowego” nr 12/2017.

- CYRail, CyRail Recomendations on cybersecurity on rail signalling and communication systems, wrzesień 2018.

- Dyrektywa Parlamentu Europejskiego i Rady (UE) 2016/1148 z dnia 6 lipca 2016 r. w sprawie środków na rzecz wysokiego wspólnego poziomu bezpieczeństwa sieci i systemów informatycznych na terytorium Unii.

dr inż. Andrzej Kochan

Politechnika Warszawska

Wydział Transportu

Sprawdź: Produkty budowlane